ファジング ブルートフォースによる脆弱性発見手法

(税込) 送料込み

商品の説明

商品説明

商品コード:【4839926298】

| 商品名 | 【中古】 ファジング ブルートフォースによる脆弱性発見手法 |

|---|---|

| 商品コード | 4839926298 |

| 商品説明 |

|

| スペック | |

| 注意事項 |

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

ファジング / Sutton,Michael/Greene,Adam

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

ファジング ブルートフォースによる脆弱性発見手法 ランダムデータの自動注入によるセキュリティテストの実際

ファジングとは? 検査方法やメリット・デメリットなど | 株式会社

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

第2回 ファジングの性質と期待できる効果 | gihyo.jp

攻撃テクニック」を学ぶ方法|高度なセキュリティを実現する組織の

ふるさと割】 A07-159 技術評論社 はじめてのネットワーク/システム

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

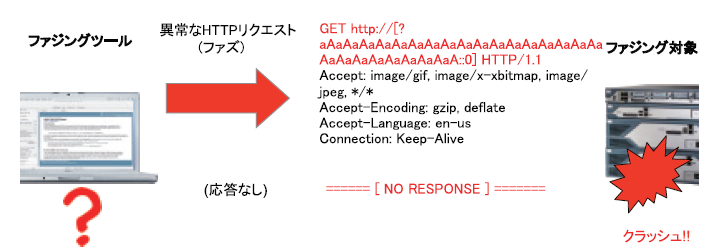

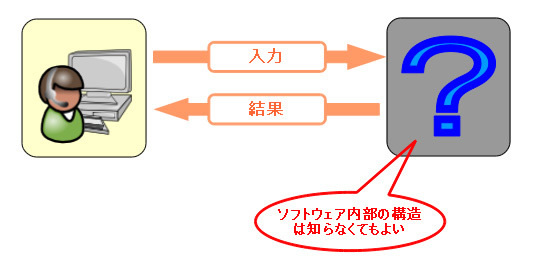

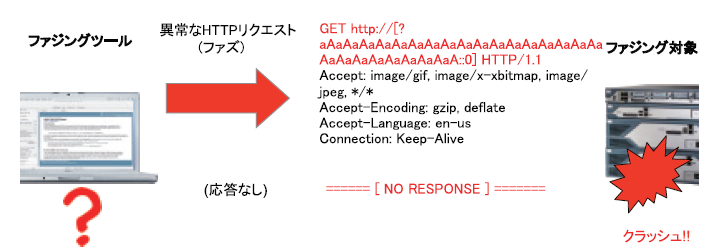

ファジングの解説 | PPT

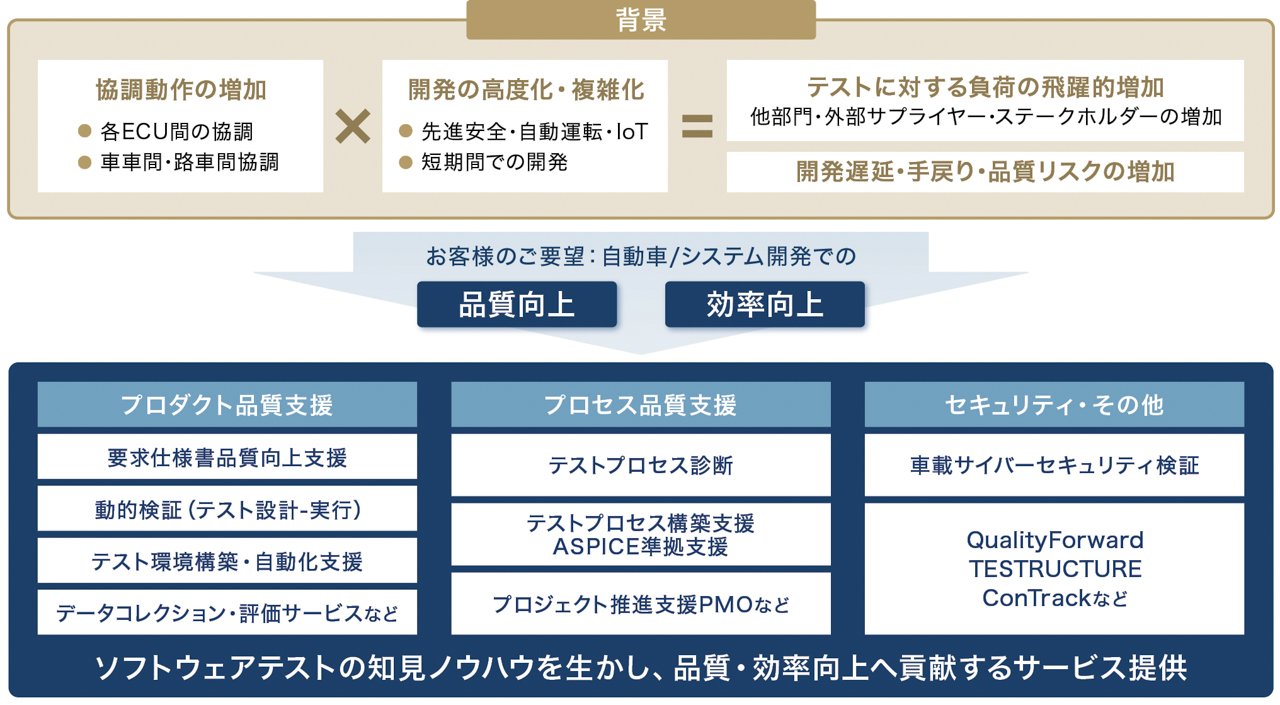

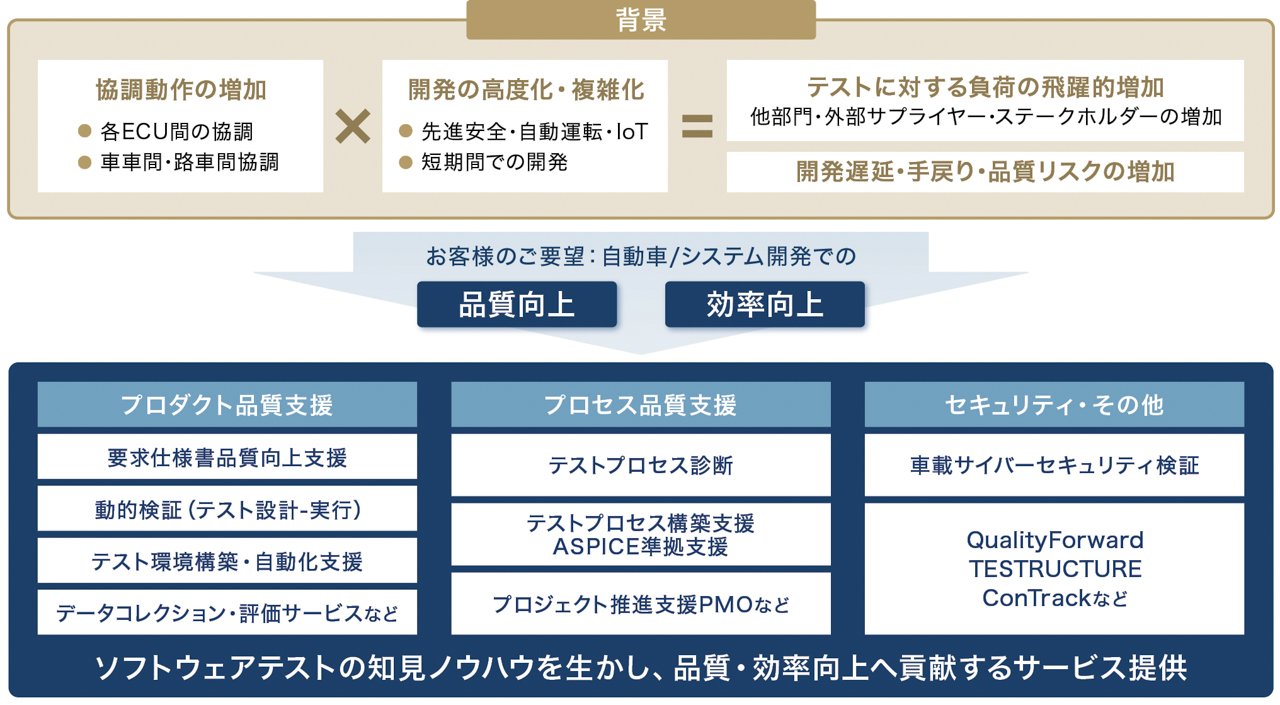

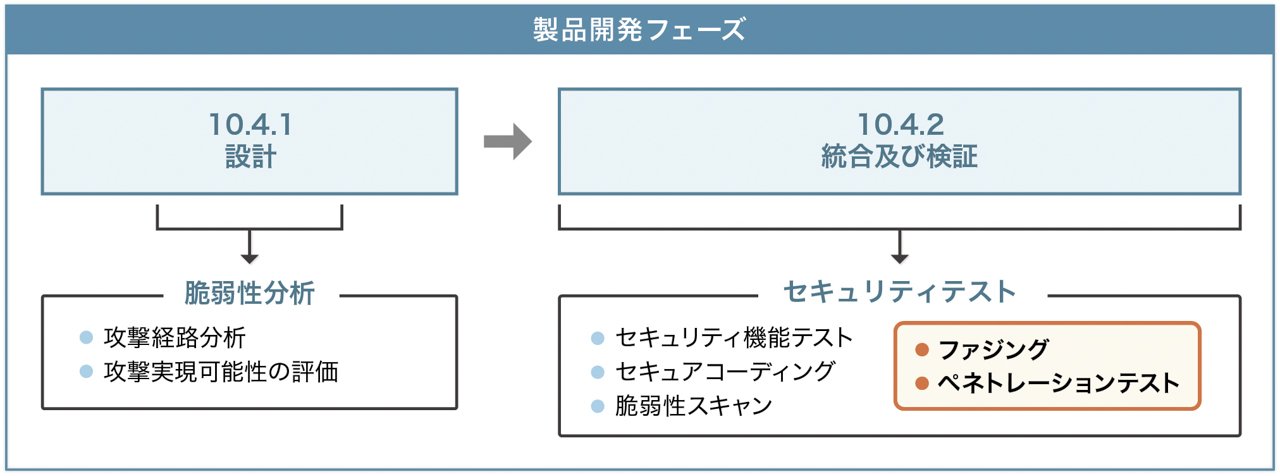

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

レベルを上げて物理で殴れ、Fuzzing入門 #pyfes | PPT

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

半額SALE☆ 【中古】 Windowsによるコンピュータリテラシー入門 Word

ファジングの解説 | PPT

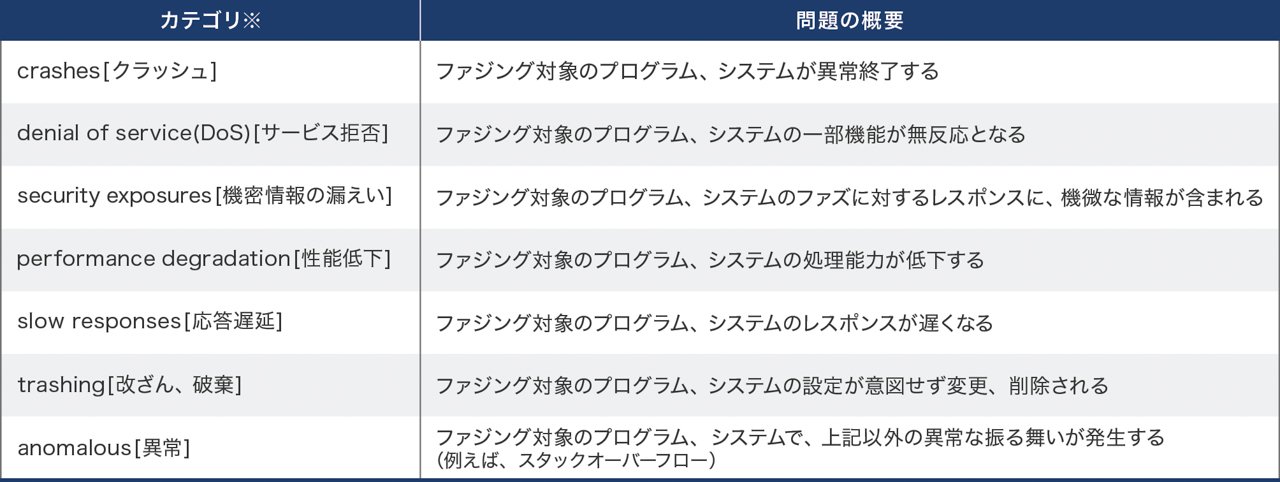

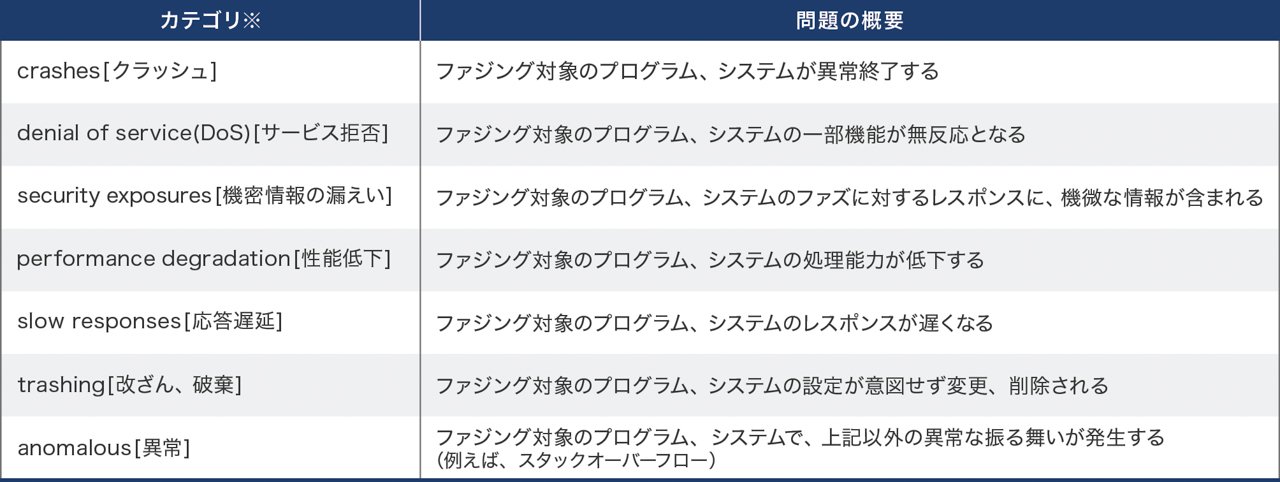

ファジング活用の手引き

正規 A11-142 デザイン ウェーブ マガジン④ 2000 特集 アナログ

あすつく】 【中古】 Python Plotly/Dashによるデータ可視化とW

ファジング活用の手引き

ファジングの解説 | PPT

再入荷】 FM-7 FM-8 I/O別冊 工学社 昭和59年 U16○FM-7/11活用研究 FM

保障できる 【中古】 COMMON LISP 第2版 パソコン一般

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

全国宅配無料 即決☆墨蹟大観 全3巻揃 求龍堂版 芳賀幸四郎 (管理

CVE-2023-4911 の検出と緩和:ローカル特権昇格の脆弱性 – Sysdig

メール便不可】 zaa-ma04♪墨海 (1982/03発売) 一燈園燈影舎 久松

ファジングの解説 | PPT

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

Part4「調査」―どうやって脆弱性を見つけるのか | 日経クロステック Active

ファジング活用の手引き

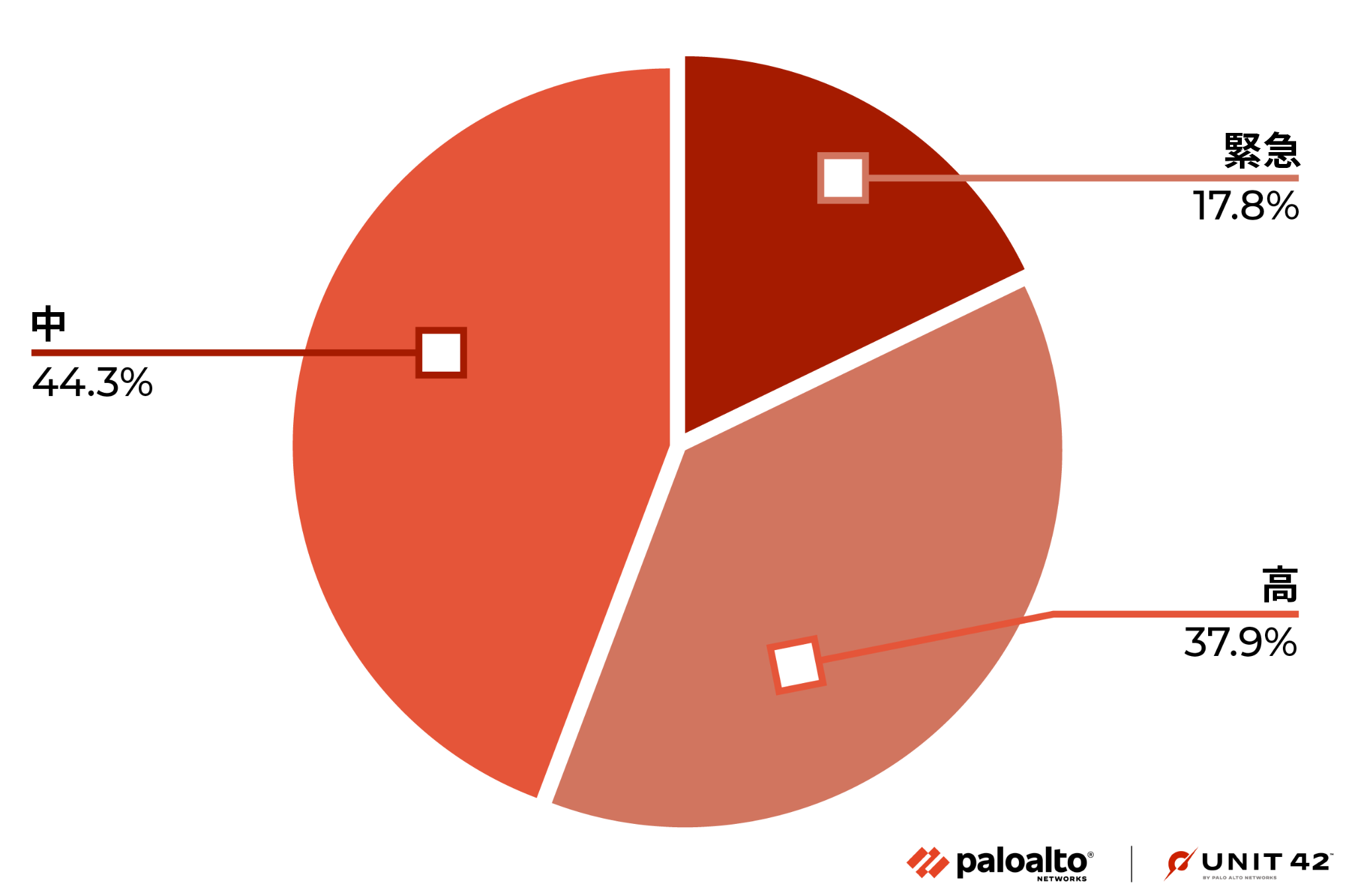

ネットワーク セキュリティ動向: 2022年11月~2023年1月

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

ファジング活用の手引き

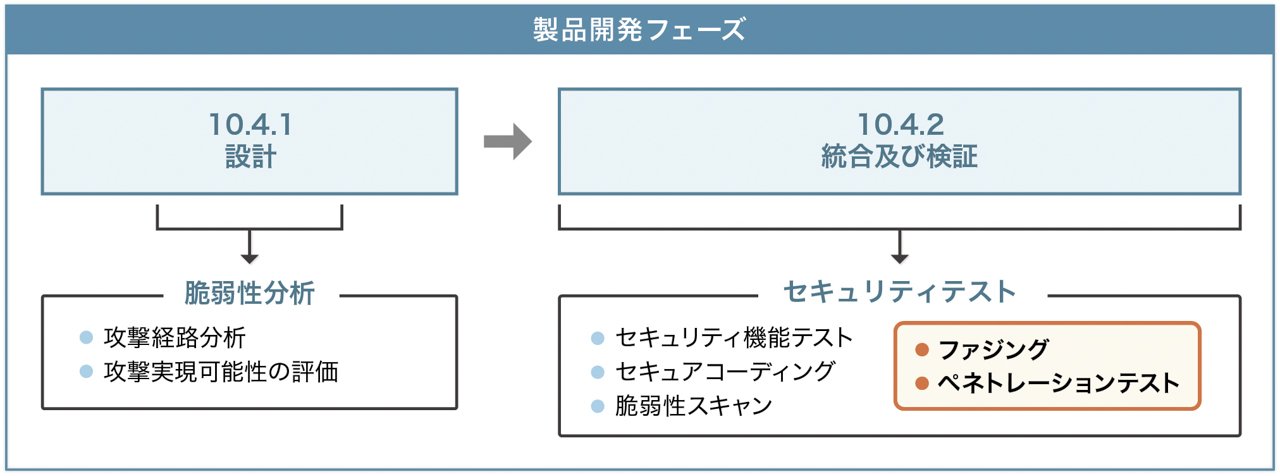

機器のサイバーセキュリティ確保のための セキュリティ検証の手引き

ファジングの解説 | PPT

セキュリティ:ファジングとは | 東陽テクニカ | “はかる”技術で未来を

データ生成プログラムを利用したデータ構造の推定に基づく 変異ベース

攻撃テクニック」を学ぶ方法|高度なセキュリティを実現する組織の

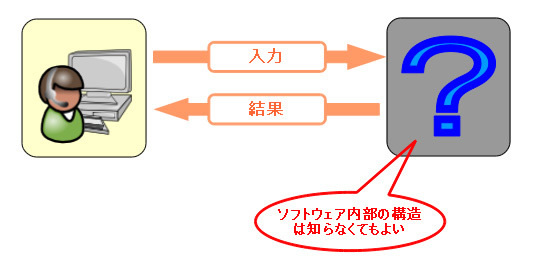

ファジングとはどのような脆弱性検査手法なのか? | Promapedia

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

ファジング / Sutton,Michael/Greene,Adam

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

ファジング ブルートフォースによる脆弱性発見手法 ランダムデータの自動注入によるセキュリティテストの実際

ファジングとは? 検査方法やメリット・デメリットなど | 株式会社

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

第2回 ファジングの性質と期待できる効果 | gihyo.jp

攻撃テクニック」を学ぶ方法|高度なセキュリティを実現する組織の

ふるさと割】 A07-159 技術評論社 はじめてのネットワーク/システム

ファジング:ブルートフォースによる脆弱性発見手法 | Michael Sutton

ファジングの解説 | PPT

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

レベルを上げて物理で殴れ、Fuzzing入門 #pyfes | PPT

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

半額SALE☆ 【中古】 Windowsによるコンピュータリテラシー入門 Word

ファジングの解説 | PPT

ファジング活用の手引き

正規 A11-142 デザイン ウェーブ マガジン④ 2000 特集 アナログ

あすつく】 【中古】 Python Plotly/Dashによるデータ可視化とW

ファジング活用の手引き

ファジングの解説 | PPT

再入荷】 FM-7 FM-8 I/O別冊 工学社 昭和59年 U16○FM-7/11活用研究 FM

保障できる 【中古】 COMMON LISP 第2版 パソコン一般

車載セキュリティテストに関するベリサーブの取り組み|実績・強み

全国宅配無料 即決☆墨蹟大観 全3巻揃 求龍堂版 芳賀幸四郎 (管理

CVE-2023-4911 の検出と緩和:ローカル特権昇格の脆弱性 – Sysdig

メール便不可】 zaa-ma04♪墨海 (1982/03発売) 一燈園燈影舎 久松

ファジングの解説 | PPT

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

Part4「調査」―どうやって脆弱性を見つけるのか | 日経クロステック Active

ファジング活用の手引き

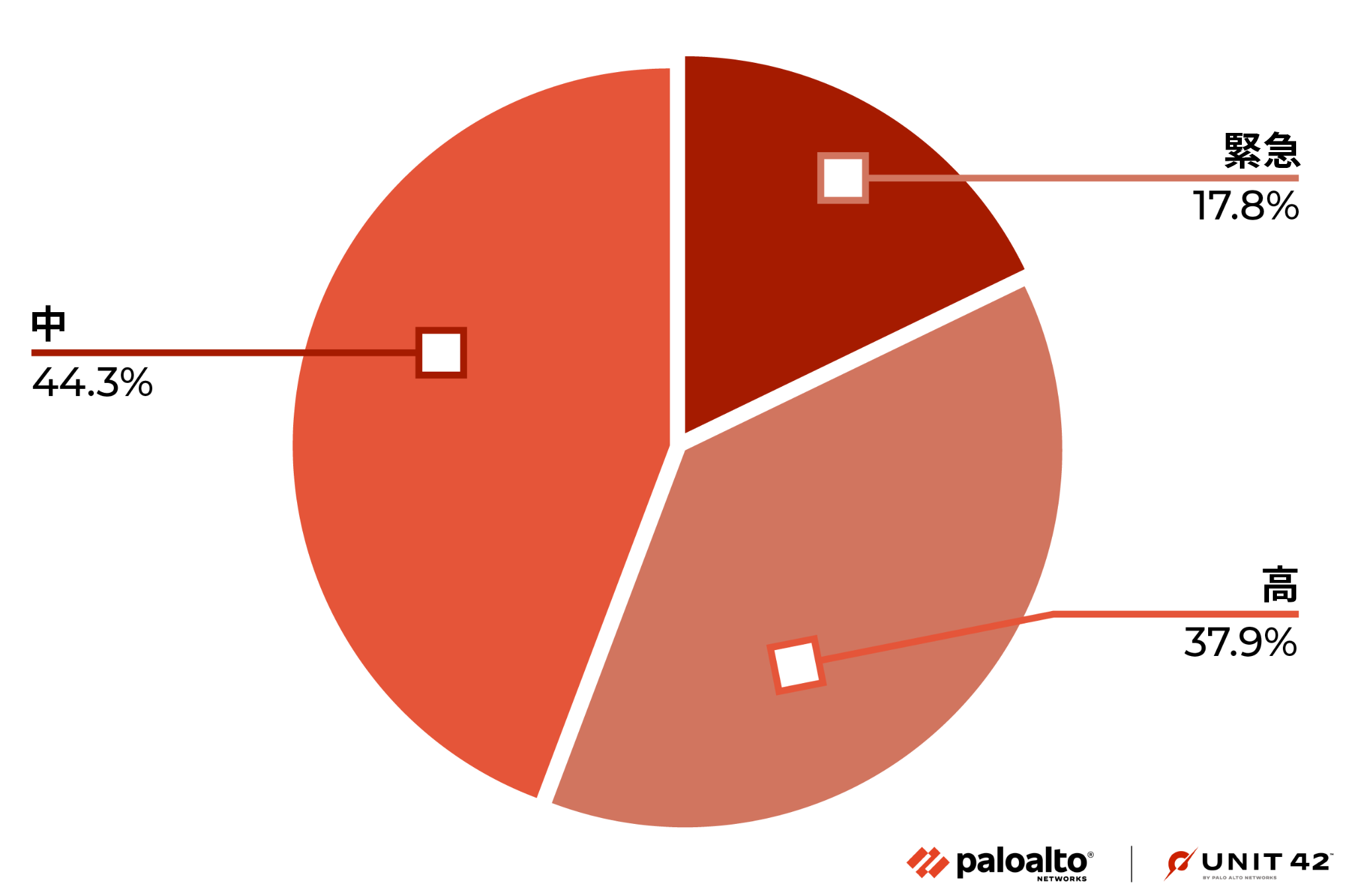

ネットワーク セキュリティ動向: 2022年11月~2023年1月

脆弱性検査・ファジングテストツール Defensics|日立ソリューションズ

ファジング活用の手引き

機器のサイバーセキュリティ確保のための セキュリティ検証の手引き

ファジングの解説 | PPT

セキュリティ:ファジングとは | 東陽テクニカ | “はかる”技術で未来を

データ生成プログラムを利用したデータ構造の推定に基づく 変異ベース

攻撃テクニック」を学ぶ方法|高度なセキュリティを実現する組織の

ファジングとはどのような脆弱性検査手法なのか? | Promapedia

商品の情報

メルカリ安心への取り組み

お金は事務局に支払われ、評価後に振り込まれます

出品者

スピード発送

この出品者は平均24時間以内に発送しています